ID Federado

Ahora puede iniciar sesión utilizando su propio proveedor de identidad federado (IdP) (de terceros). Esta guía de usuario le mostrará cómo hacerlo.

IdP federado

Admitimos el flujo federado SAML 2.0, así como Google como proveedor «social». La compatibilidad con otros proveedores se publicará en un futuro próximo, y esta documentación se actualizará en consecuencia a medida que se publiquen.

Antes de empezar

Antes de empezar a configurar un proveedor de identidad para su cuenta

- La cuenta de su organización deberá estar habilitada para el inicio de sesión federado.

- Para configurar las cosas, deberá asegurarse de tener los permisos correctos asociados a la cuenta de usuario que tiene con nosotros. Su Gestor de Entrega de Servicios o Gestor de Cuenta puede confirmarlo si es necesario.

- Necesitará tener el nivel de acceso apropiado al Proveedor de Identidad de su organización para poder configurar la conexión federada.

- Asegúrese de haber configurado una cuenta de usuario en su proveedor de identidad que se corresponda con la cuenta de usuario correspondiente en nuestro extremo. Las aserciones para la cuenta de usuario que esperamos que se asignen desde el proveedor de identidad son:

- firstName

- lastName

- email (esto también puede necesitar asignarse a ‘principaID’ o atributo IdP similar que denote el nombre de usuario utilizado para iniciar sesión en nuestra plataforma de mensajería)

Nota: los nombres de aserción distinguen entre mayúsculas y minúsculas y deben introducirse como firstName, lastName e email. Las mayúsculas y minúsculas incorrectas harán que el inicio de sesión federado falle.

Configurar la cuenta

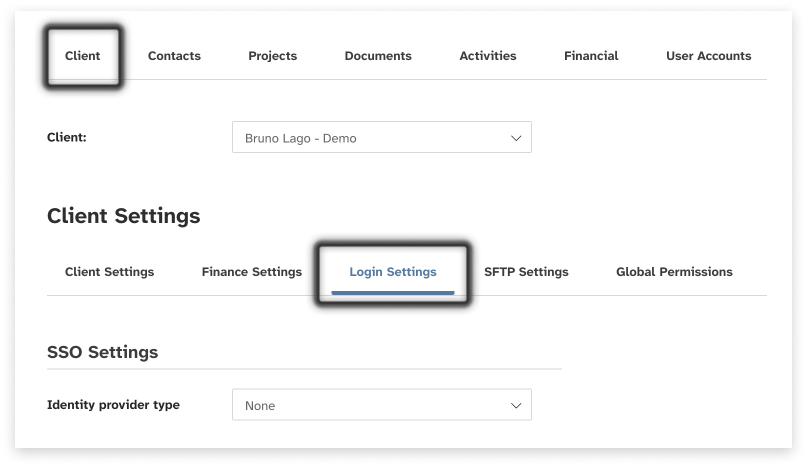

Vaya a Configuración

Para iniciar el proceso de configuración:

- Inicie sesión en la plataforma de mensajería con la cuenta de usuario adecuada.

- Vaya a Configuración del cliente

- y Configuración de inicio de sesión

Configuración de inicio de sesión

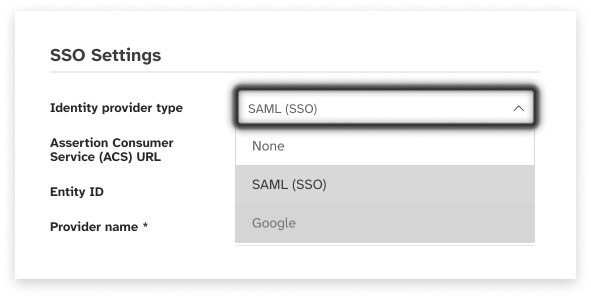

En la página Configuración de inicio de sesión, localice el menú desplegable Proveedor de identidad:

En las opciones desplegables, seleccione el proveedor de identidad deseado. Esto cargará los formularios de configuración apropiados como se detalla en las secciones siguientes.

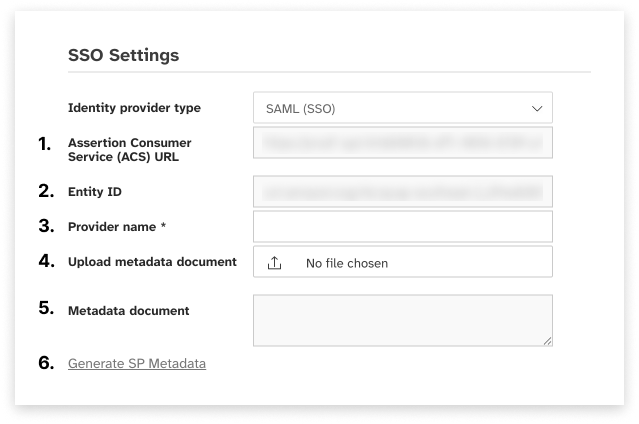

Configure el proceso SAML IdP

Procesos:

- El campo URL del Servicio de consumidor de aserción (ACS) muestra la URL a la que redirigirá el proveedor de identidad. Se trata de un campo de sólo lectura.

- El proveedor de identidad utiliza el valor de ID de entidad. Este campo es de sólo lectura.

- Introduzca un nombre para el proveedor de identidad (ejemplo: JumpCloud-OMNI).

- El proveedor de identidad podrá generar un documento de metadatos XML para que el proveedor de servicios lo importe. Utilice esta opción para abrir una ventana de selección de archivos y seleccione el archivo XML.

- El contenido del archivo XML cargado se mostrará aquí. Se trata de un campo de sólo lectura.

- El proveedor de identidades puede importar la configuración del proveedor de servicios desde un documento de metadatos XML. Este documento incluirá la URL de ACS, el ID de entidad y los atributos de cuenta de usuario. Haga click aquí para generar este documento.

Nota: Los atributos de la cuenta de usuario que la plataforma de mensajería espera que se asignen desde el proveedor de identidad son -

- firstName

- lastName

- email (esto también puede necesitar asignarse a ‘principalID’ o atributo IdP similar que denote el nombre de usuario utilizado para iniciar sesión en la plataforma de mensajería)

Haga click en el botón Actualizar en la parte inferior de la página para establecer la configuración del proveedor de identidad para esta cuenta de cliente.

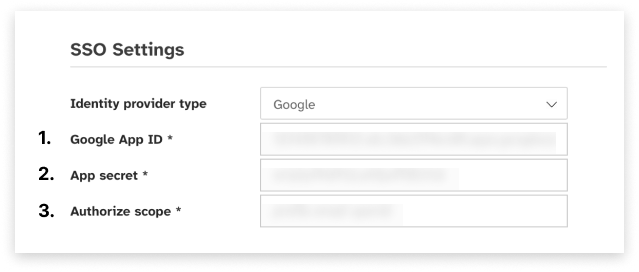

Configurar Google IdP

Para añadir un proveedor de identidad social, primero debes crear una cuenta de desarrollador con el proveedor de identidad. Una vez que tengas tu cuenta de desarrollador, registra tu aplicación con el proveedor de identidad. El proveedor de identidades crea un ID y un secreto de aplicación para tu aplicación, y tú configuras esos valores en tu cuenta de la plataforma de mensajería. Consulta aquí información adicional para empezar con Google - https://developers.google.com/identity/

Process:

- Introduce el ID de aplicación de Google que recibiste al crear tu aplicación cliente.

- Introduce el App secret que recibiste cuando creaste tu aplicación cliente.

- Introduce los nombres de los ámbitos del proveedor de identidad social que quieras asignar a los atributos del grupo de usuarios. Los ámbitos definen a qué atributos de usuario, como el nombre y el correo electrónico, desea acceder con su aplicación.

Nota: Los atributos de cuenta de usuario que la plataforma de mensajería espera que se asignen desde el proveedor de identidad son -

- firstName

- lastName

- email (esto también puede necesitar asignarse a ‘principaID’ o atributo IdP similar que denote el nombre de usuario utilizado para iniciar sesión en OMNI)

Haga click en el botón Actualizar en la parte inferior de la página para establecer la configuración del proveedor de identidad para esta cuenta de cliente.

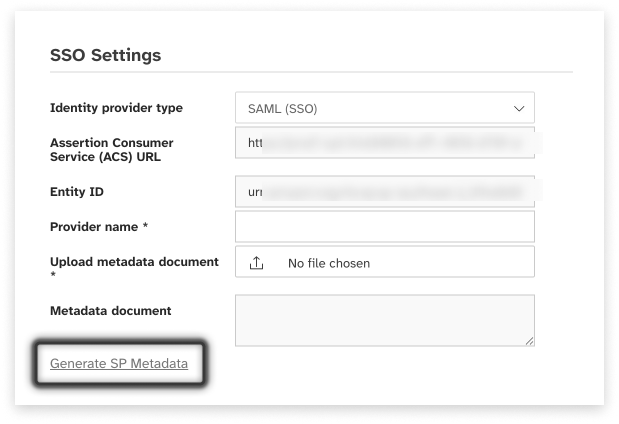

Configuración de «SSO» Antigua

La configuración «SSO» antigua sólo es aplicable a clientes que utilicen la versión 1.0 de la solución de identidad federada. Los nuevos clientes federados no deberían utilizar esta opción y no verán una opción antigua en el menú desplegable Tipo de Proveedor. Los clientes desactualizados podrán actualizar la URL del IdP si es necesario y generar/descargar el archivo de metadatos XML del proveedor de servicios.

- Haga click en el enlace Generar Metadatos SP para generar los metadatos específicos del cliente para utilizarlos con su IdP

- Introduzca la URL del IdP del cliente. Tendrá la forma siguiente:

https://myapps.myidp.com/signin/bunch_of_numbers_and_letters?tenantId=bunch_of_numbers_and_letters - No se preocupe por las 2 casillas de verificación.

Habilitar la identidad federada

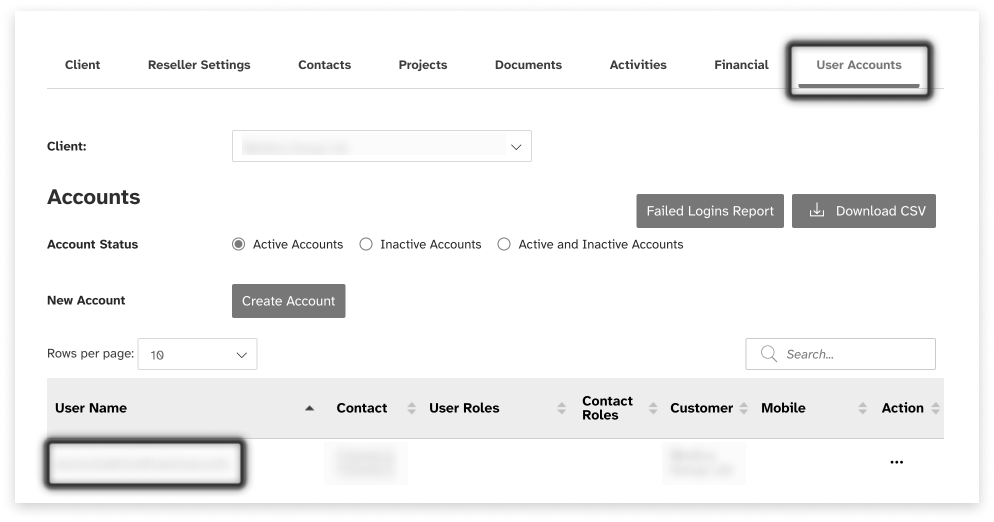

Parte de la configuración de la identidad federada es habilitar las cuentas de usuario para utilizar la federación.

- Como cuenta de usuario con el permiso adecuado, vaya a Clientes; Cuentas de usuario

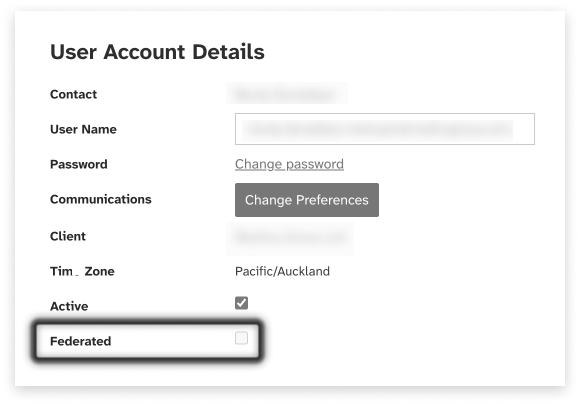

- Haga click en el Nombre de usuario que desee habilitar. Esto abrirá los Datos de contacto de la cuenta de usuario.

En la pantalla de Detalles de Contacto, active la casilla de verificación Federado como se muestra. La próxima vez que el usuario inicie sesión en la plataforma de mensajería, el flujo de inicio de sesión federado se aplicará a la cuenta de usuario, y será redirigido al proveedor de identidad configurado para la cuenta de cliente. La cuenta de usuario seguirá utilizando la identidad federada hasta que se desactive esta casilla de verificación.

Configuración de Entra ID

Esta sección proporciona más información sobre la configuración de Entra ID, un popular proveedor de identidad para uso empresarial.

Antes de comenzar

Antes de configurar Entra ID, debe asegurarse de que:

- Tener una cuenta de Active Directory

- Tener uno de los siguientes roles para Active Directory:

- Administrador global

- Administrador de aplicaciones en la nube

- Administrador de aplicaciones

- Propietario de la entidad de seguridad del servicio

- Haber creado y asignado una cuenta de usuario en Entra ID que se asignará a la cuenta de usuario de la plataforma de mensajería asociada

- Tener acceso de administrador a la cuenta de cliente de la plataforma de mensajería que desea utilizar la identidad federada.

- Tener el archivo de Metadatos XML del Proveedor de Servicios para la cuenta de cliente de plataforma de mensajería aplicable. Puede generarlo desde la página Client Settings > Login Settings para la cuenta de plataforma de mensajería correspondiente.

- Haber habilitado la cuenta de usuario de la plataforma de mensajería asociada para utilizar el inicio de sesión federado.

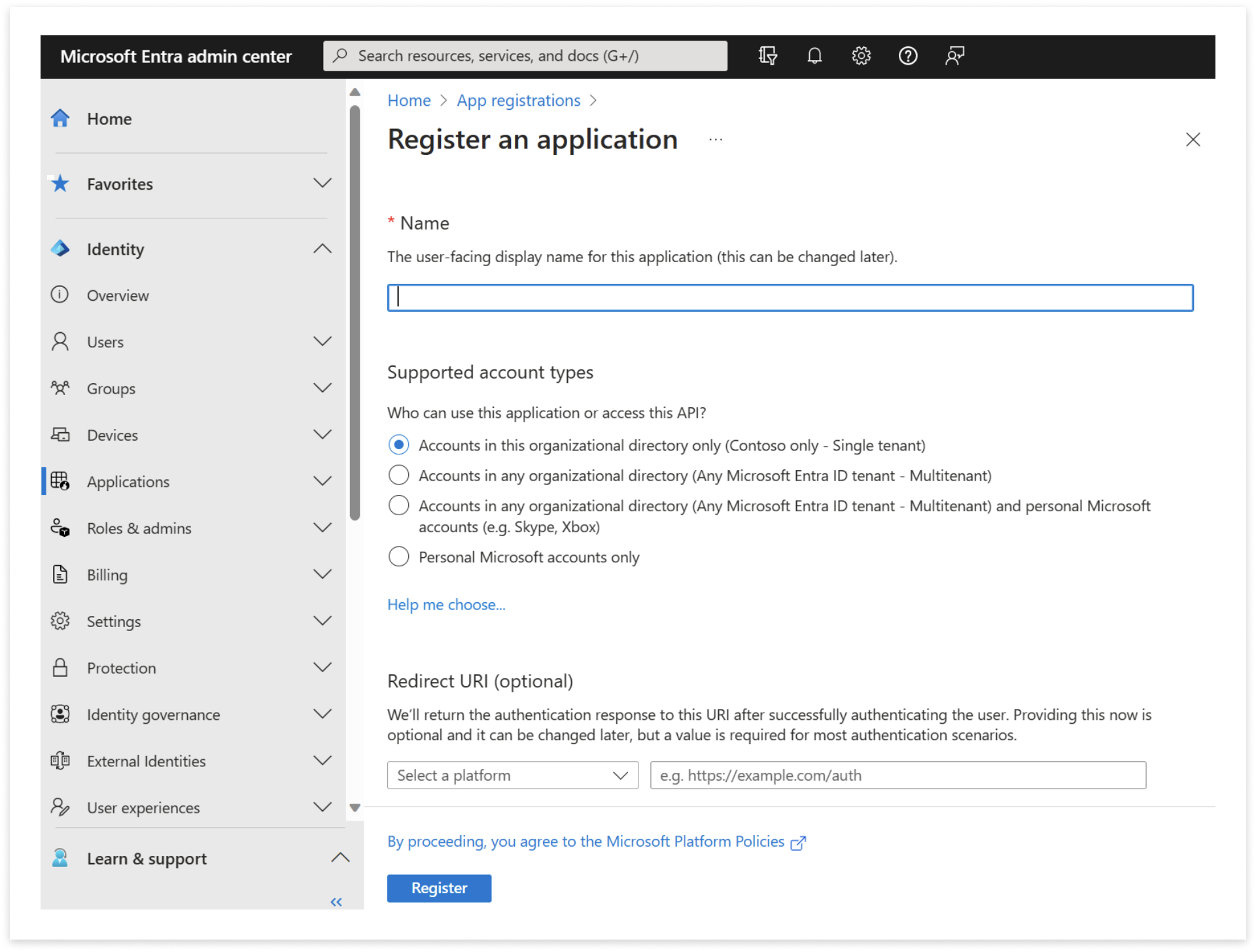

Agregar a Entra ID

- Inicie sesión en el centro de administración de Microsoft Entre como al menos un Administrador de aplicaciones en la nube

- Vaya a Identificar > Aplicaciones > Regisgro de App y seleccione Nuevo registro.

- Introduzca un Nombre para mostrar para su Aplicación.<

- Especifique quién puede utilizar la aplicación, a veces llamado su audiencia de inicio de sesión.

- Deje URI de redirección (opcional) solo por ahora, ya que configurará un URI de redirección en la siguiente sección.

- Seleccione Registrar para completar el registro inicial de la aplicación.

Configurar Entra ID SSO

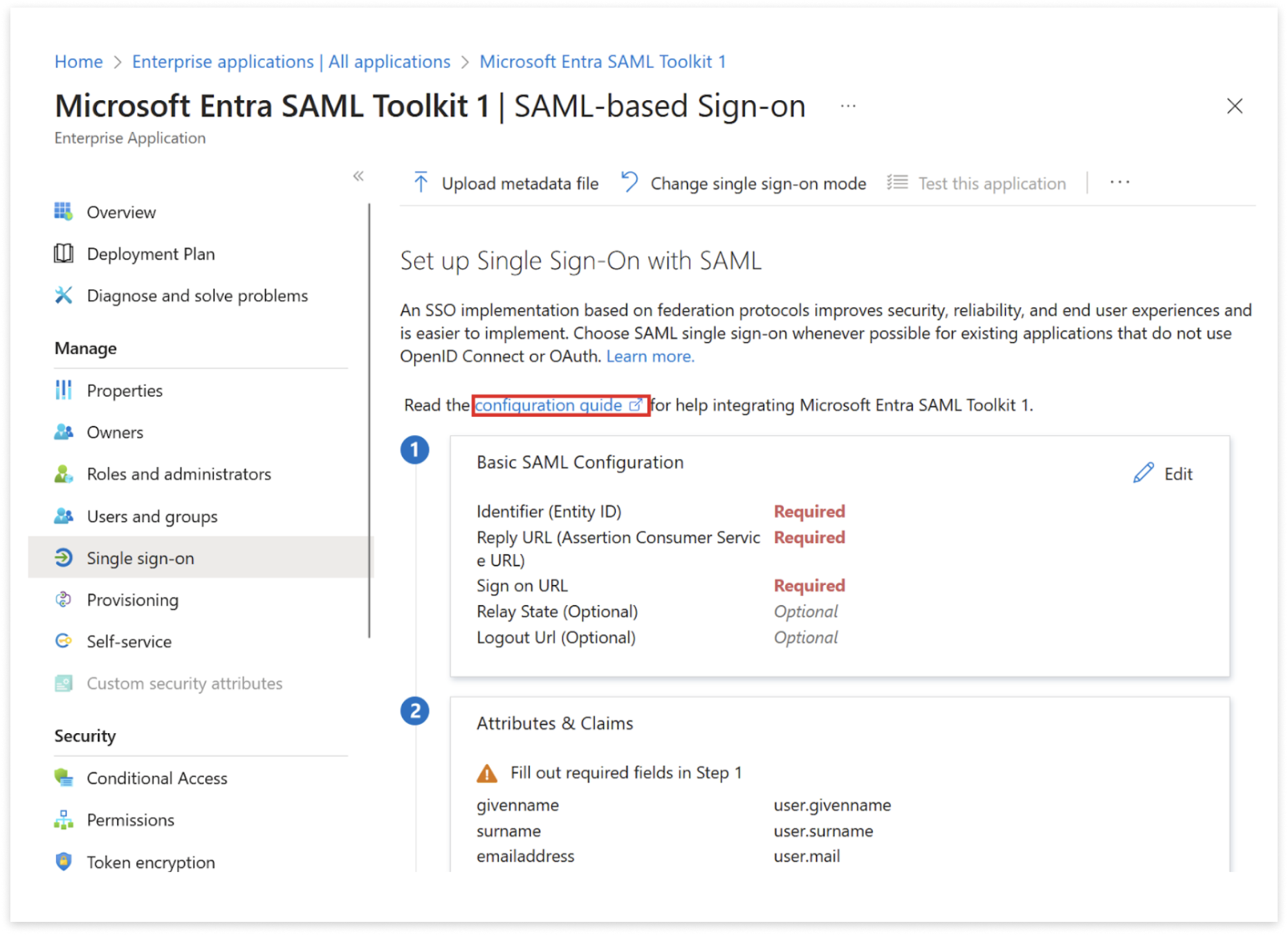

- En la sección Administrar del menú de la izquierda, seleccione Inicio de sesión único para abrir el panel Inicio de sesión único para su edición.

- Seleccione SAML para abrir la página de configuración de SSO. Una vez configurada la aplicación, los usuarios pueden iniciar sesión en ella utilizando sus credenciales del tenant de Microsoft Entra.

- Seleccione la opción “Upload metadatafile” (Cargar archivo de metadatos) para importar el archivo XML que genere en la aplicación

- En Basic SAML Configuration (Configuración SAML básica), el XML reemplazará el Identificador predeterminado (Entity ID) por el Identificador (Entity ID).

- Haga click en ‘Guardar’.

- Copie el URL de inicio de sesión de la página de la plataforma de mensajería en su configuración Entra ID. La URL de inicio de sesión permitirá a sus nuevos usuarios iniciar la sesión desde el lado del IdP, lo que a su vez activará el aprovisionamiento justo a tiempo (JIT) en Omni. Esto sólo es necesario para fines de JIT, los usuarios existentes pueden iniciar sesión a través de la página de inicio de sesión estándar de la plataforma.

Map Attributes and Claims

Nota: Los nombres de aserción distinguen entre mayúsculas y minúsculas y deben introducirse como firstName, lastName e email. Las mayúsculas y minúsculas incorrectas harán que el inicio de sesión federado falle.

| Pasos | View |

|---|---|

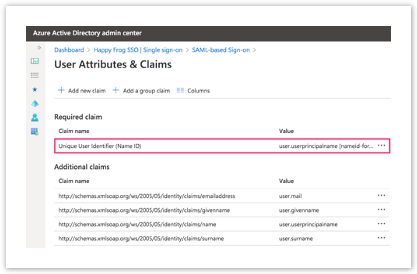

| Navega a Atributos y Reclamaciones | |

| Haz click en Reclamación Requerida Establécela en user.principalname |  |

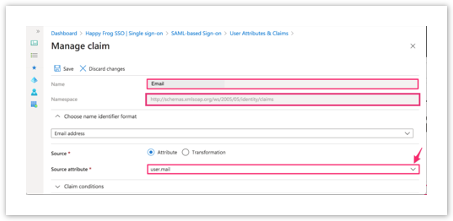

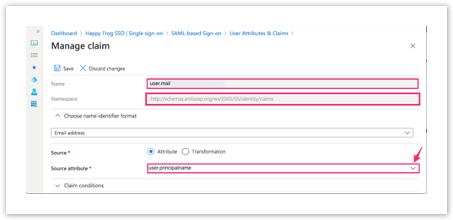

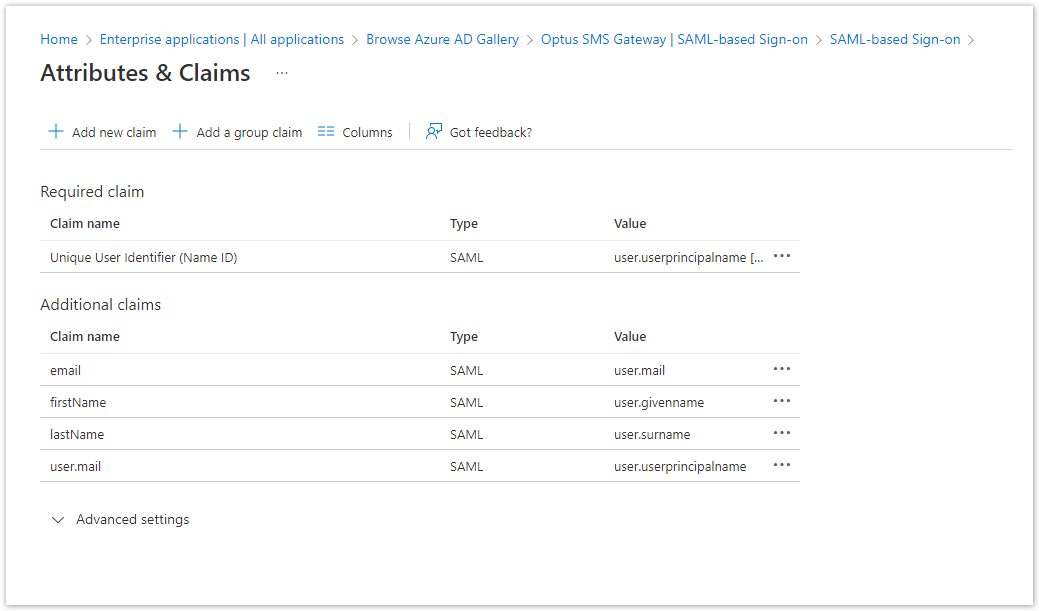

| Haz click en user.mail Borra el contenido en el campo Namespace Cambia el Nombre a email Asegúrate de que la Fuente está establecida en Atributo al editar la reclamación |  |

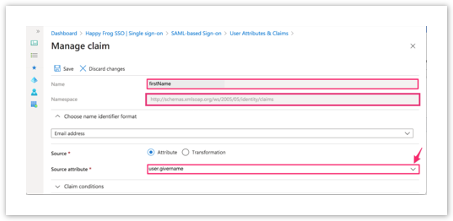

| Haz click en user.givername Borra el contenido en el campo Namespace Cambia el nombre de la Reclamación a firstName Asegúrate de que la Fuente está establecida en Atributo al editar la reclamación |  |

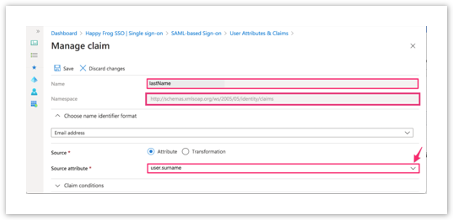

| Haz click en user.surname Borra el contenido en el campo Namespace Cambia el nombre de la Reclamación a lastName Asegúrate de que la Fuente está establecida en Atributo al editar la reclamación |  |

| Haz click en user.principalname Borra el contenido en el campo Namespace Cambia el nombre de la Reclamación a user.mail Asegúrate de que la Fuente está establecida en Atributo al editar la reclamación |  |

| El resultado debería ser el siguiente |  |

FAQ

Glosario de términos

Atributos

Los atributos se utilizan en la autenticación federada para transmitir datos sobre un usuario autenticado. Los comparte el proveedor de identidades (IdP) con un proveedor de servicios (SP). El formato exacto del atributo depende de la tecnología subyacente, por ejemplo, SAML, OpenID Connect.

Identidad Federada

Proceso de autenticación que permite a un usuario iniciar sesión con un único ID y contraseña en cualquiera de varios sistemas de software independientes y no relacionados. Se trata de una ampliación del término Single Sign-on (SSO).

Federación de identidades, también conocida como «Federación»

Grupo que opera un marco de confianza para el intercambio de afirmaciones de autenticación entre sus miembros y/o clientes, que son proveedores de identidad y proveedores de servicios. Describe la relación entre la plataforma de mensajería (SP) y el cliente (IdP) cuando se configura para la identidad federada.

Proveedor de identidades, también conocido como "IdP"

Miembro o cliente de una federación de identidades que asigna credenciales de acceso a personas físicas cualificadas. Algunos ejemplos de IdP son JumpCloud y Entra ID.

Plataforma en línea

Una plataforma en línea es una plataforma a través de la cual un proveedor de servicios proporciona acceso a recursos, como aplicaciones de mensajería e Reportes, que requiere que los usuarios finales que accedan a dichos recursos estén autenticados de forma fiable.

Security Assertion Markup Language, alias "SAML"

SAML es un estándar abierto de autenticación y autorización. Véase https://en.wikipedia.org/wiki/Security_Assertion_Markup_Language

Single Sign On, alias "SSO"

Proceso de autenticación que permite a un usuario iniciar sesión con un único ID y contraseña en cualquiera de varios sistemas de software relacionados, aunque independientes. El término «SSO» suele referirse al inicio de sesión en sistemas relacionados pero independientes dentro de una misma organización. Cuando el SSO es compatible fuera de una única organización, se convierte en autenticación federada.

Usuario

Persona física individual a la que los Proveedores de Identidad han asignado credenciales de acceso que le permiten acceder a los recursos suministrados en la plataforma en línea de un determinado Proveedor de Servicios mediante un inicio de sesión.

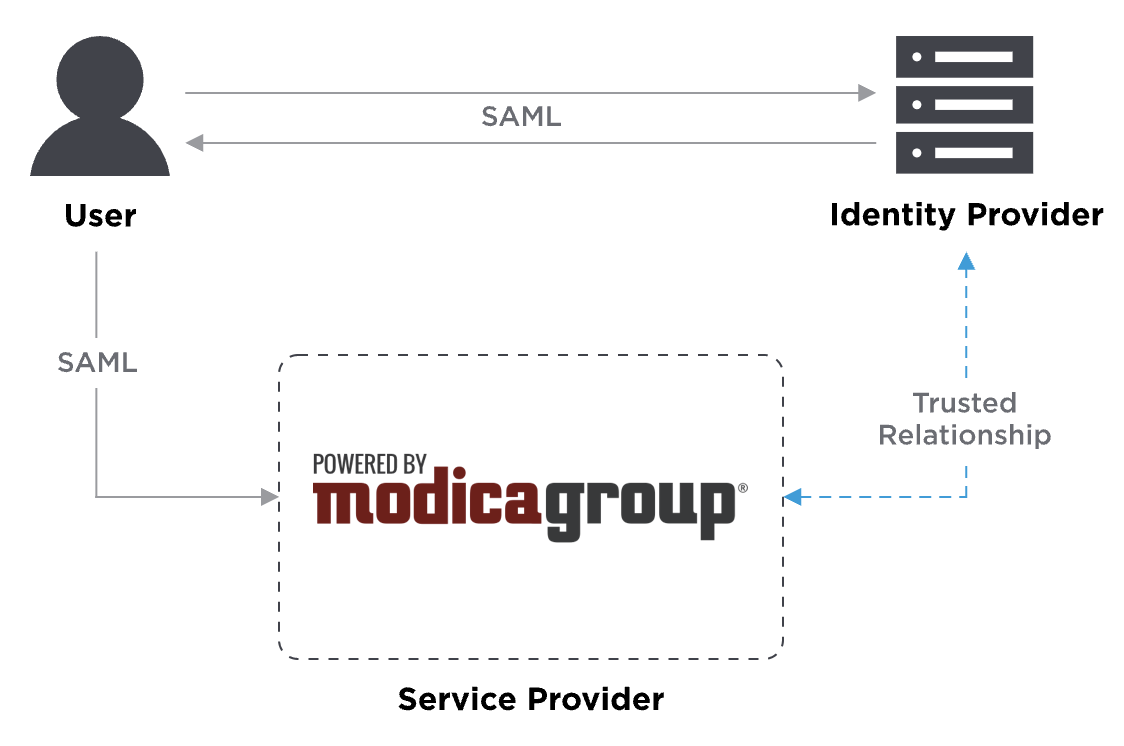

¿Cómo funciona la identificación federada?

ID Federado utiliza un flujo de trabajo de autenticación basado en reclamaciones SAML. En primer lugar, cuando un usuario intenta acceder a la plataforma de mensajería, la plataforma pedirá al proveedor de identidad que autentique al usuario. A continuación, la plataforma utiliza la aserción SAML emitida por el proveedor de identidad para conceder el acceso al usuario. He aquí un ejemplo.

- El usuario abre su navegador, accede a la página de inicio de sesión de la plataforma de mensajería e introduce su nombre de usuario. El nombre de usuario pertenece a un cliente que se ha configurado para utilizar un proveedor de identidades para la autenticación.

- La plataforma de mensajería reconoce que el nombre de usuario pertenece a un cliente de identidad federada y responde con una solicitud SAML.

- El navegador pasa la solicitud SAML al proveedor de identidad.

- El proveedor de identidades analiza la solicitud SAML.

- El proveedor de identidades autentica al usuario solicitándole un nombre de usuario y una contraseña o algún otro factor de autenticación. NOTA: el proveedor de identidades omitirá este paso si el usuario ya está autenticado.

- El proveedor de identidades genera la respuesta SAML y la devuelve al navegador del usuario.

- El navegador envía la respuesta SAML generada a la plataforma de mensajería, que la verifica.

- Si la verificación se realiza correctamente, la plataforma concede al usuario acceso a la página del panel de control de su plataforma

¿Puedo configurar Entra ID para ID federado con la plataforma?

¡Sí que puede! Hemos creado una completa Guía del Usuario para Entra ID como parte de la guía del usuario para ayudarle a configurar las cosas.

Algunos otros consejos útiles están aquí:

P. ¿Necesito aplicaciones Entra ID separadas para cada usuario de la plataforma de mensajería?

R. En la plataforma de mensajería, cada cliente es una entidad separada con una ID única. Esta ID única se corresponde con la ID de entidad en la aplicación Entra ID, y asegura que la cuenta de usuario se autentique contra el cliente de plataforma correcto, permitiendo que cada usuario acceda a las aplicaciones correctas bajo su perfil. El uso de un ID de cliente incorrecto impedirá que la cuenta de usuario acceda a las aplicaciones.

P. He configurado Entra ID pero después de autenticarme con la plataforma recibo un error de acceso de usuario.

R. Esto ocurrirá con cuentas de cliente Padre / Hijo donde la aplicación Entra ID está usando la ID de cliente incorrecta (probablemente usando la ID Padre para una cuenta Hijo). Asegúrese de que está utilizando los datos correctos del archivo de metadatos para la cuenta de cliente de la plataforma de mensajería correspondiente. Cada cuenta de cliente padre / hijo necesita una aplicación / grupo Entra ID

P. He configurado Entra ID pero cuando me autentico con la plataforma de mensajería me devuelve a la página de inicio de sesión en un bucle continuo.

R. Asegúrese de que el atributo de usuario user.principalname está asignado a user.mail

P. Recibo un «error de acceso de usuario» de la plataforma de mensajería.

R. Si ha configurado Entra ID pero obtiene un error de acceso de usuario después de autenticarse con la plataforma, es probable que se deba a la configuración de las cuentas de cliente Padre / Hijo, donde la aplicación Entra ID está utilizando la ID de cliente incorrecta (probablemente utilizando la ID Padre para una cuenta Hijo). Puede comprobar que está utilizando los datos correctos del archivo de metadatos para la cuenta de cliente de la plataforma de mensajería correcta.

Cada cuenta de cliente principal/ secundario necesita su propia aplicación / grupo Entra ID.

¿Recibo un mensaje de la plataforma diciendo que no tengo permiso para ver esa página?

En la plataforma de mensajería, cada cliente es una entidad independiente con un ID único. Este ID único se corresponde con el ID de la entidad en la aplicación IdP y garantiza que la cuenta de usuario se autentique en el cliente de plataforma correcto, lo que permite a cada usuario acceder a las aplicaciones correctas en su perfil. El uso de un ID de cliente incorrecto impedirá que la cuenta de usuario acceda a las aplicaciones. Compruebe que tiene el Id. de entidad y el archivo de metadatos correctos para la cuenta de usuario de la cuenta de cliente de plataforma de mensajería correcta.

Recibo un mensaje que dice "oops, this link isn't working"

Si aparece una página parecida a ésta al intentar iniciar sesión con el ID federado, lo más probable es que la cuenta de usuario se haya configurado en la cuenta de cliente incorrecta en el IdP:

.png)

Esto sucede normalmente cuando el cliente tiene cuentas padre / hijo y la cuenta de usuario se coloca en el cliente incorrecto en el lado IdP. Para solucionarlo, compruebe que la cuenta de usuario está configurada correctamente.

¿Qué otros proveedores de identidad puedo utilizar?

Cualquier proveedor de identidad que soporte aserciones SAML 2.0 puede ser utilizado para federar su identidad.

Algunos ejemplos son:

-

Microsoft Entra ID

-

CyberArk

-

JumpCloud

-

Okta

-

OneLogin

-

Ping Identity

También puede utilizar proveedores «sociales» como Google, Facebook, Apple y AWS.

Recibo un mensaje "¡Uy!" de la plataforma de mensajería al intentar iniciar sesión

Si recibe un mensaje “¡Uy! Sorry an error occurred” de la plataforma de mensajería al intentar iniciar sesión por primera vez, esto indicará normalmente que los atributos de usuario esperados no se han asignado correctamente en el IdP.

Consulte la guía del usuario para obtener más información sobre la asignación de atributos de usuario.

¿Puedo cambiar el nombre de usuario?

Respuesta corta: no, no puede cambiar el nombre de usuario de una cuenta existente. Cuando el proveedor de identidades proporciona aserciones a la plataforma de mensajería (el proveedor de servicios), comprobamos el nombre de usuario. Si el nombre de usuario no existe, se creará una nueva cuenta de usuario utilizando el aprovisionamiento justo a tiempo. Por tanto, si se cambia un nombre de usuario en el proveedor de identidad por otro que no existe, se creará una nueva cuenta en la plataforma.